Uso del polígrafo en agencias de seguridad estadounidenses (NSA, el FBI, CIA)

Tabla de contenidos

- Propósito del artículo y alcance (qué cubrimos y qué no)

- Línea temporal ampliada: del OSS a la era digital (1940–hoy)

- ¿Para qué lo usan realmente? Objetivos operativos por función (acceso, contrainteligencia, operaciones, RR. HH.)

- Cómo se diseña un programa de poligrafía en seguridad nacional (modelo operativo de extremo a extremo)

- Diferencias con el sector privado: marco legal, alcance temático, consecuencias y salvaguardas

- Perfil del examinador y del procedimiento: selección, formación, QA/QC y cadena de custodia

- Técnicas de preguntas y formatos de examen (CQT/DLT/CIT, single-issue vs multi-issue) en el contexto de seguridad nacional

- Equipamiento: del Keeler analógico a las plataformas computerizadas modernas (qué cambia en la práctica)

- Entrevista/interrogatorio: de los modelos acusatorios históricos a las mejores prácticas éticas actuales

- Gestión del riesgo de error: confusores, contramedidas y decisión conservadora (significativo / no significativo / inconcluso)

- Gobernanza y ética: proporcionalidad, voluntariedad, documentación y vías de recurso

- Comparativa ampliada público vs. privado (cuadro sintético)

- Mini-casos aplicados (anónimos) con decisiones paso a paso

- Futuro: analítica, IA, cribado fronterizo y por qué el juicio humano sigue siendo insustituible

- Conclusiones

1) Propósito del artículo y alcance

Este documento explica por qué la NSA, el FBI y la CIA incluyen el polígrafo en sus programas de seguridad; cómo lo integran con otras disciplinas (entrevista, forense digital, insider-threat, auditoría de accesos); qué lo diferencia del uso privado; y qué estándares lo vuelven defendible (QA/QC, trazabilidad, comunicación de límites). No promete infalibilidad ni discute políticas públicas; se centra en la práctica profesional y su mejora continua.

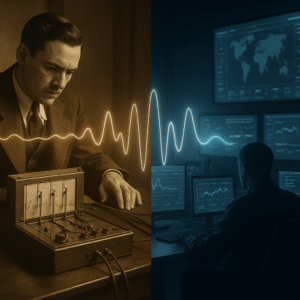

2) Línea temporal ampliada: del OSS a la era digital (1940–hoy)

1940–1950. Introducción en OSS/CIA posguerra. Uso para cribado de personal y apoyo a operaciones; primeros asuntos específicos en sospechas concretas.

1950–1970. Expansión en la Guerra Fría: verificación de bona fides de activos, walk-ins y retornos de misiones; incorporación de screening de candidatos.

1970–1980. Formalización de escuelas internas; consolidación de protocolos y controles; coexistencia con prácticas de entrevista más acusatorias heredadas de la época.

1990–2000. Migración a sistemas computerizados: mejor resolución, marcas temporales, notas de evento, custodia digital.

2000–hoy. Integración en programas insider-threat y compliance de acceso; refuerzo de QA/QC y revisión por pares; avances en analítica de apoyo (no decisoria) y pilotos de IA para priorizar casos.

Lección transversal: no sustituyó a la inteligencia humana ni a la forensia; reduce incertidumbre en puntos de alto riesgo cuando se integra correctamente.

3) ¿Para qué lo usan realmente? Objetivos operativos por función

3.1 Acceso y reinvestigación periódica (clearances)

- Validar idoneidad y cumplimiento: consumo de sustancias, vulnerabilidades (deuda no reportada, chantaje), contactos extranjeros no declarados, manejo de material clasificado.

- Ventana temporal amplia (p. ej., 7–10 años o más) coherente con la sensibilidad del acceso.

3.2 Contrainteligencia e insider-threat

- Detección de filtraciones, exfiltración de datos, contactos con actores hostiles, violaciones de políticas.

- Soporte para medidas disuasorias y para activar corroboraciones (DFIR, auditoría de registros).

3.3 Apoyo a operaciones

- Verificación de walk-ins/defectores y activos: bona fides (CIT cuando existan detalles críticos no divulgados).

- Priorización: separar ruido de señal operativa en debriefings.

3.4 Gestión de RR. HH. y cumplimiento

- Resolución de asuntos específicos internos (p. ej., pérdida de material, incumplimientos de políticas de seguridad).

- Documentación para decisiones de riesgo, no como “veredicto” aislado.

Principio rector: el polígrafo no decide en solitario. Informa hipótesis operativas que se confirman o descartan con otras evidencias.

4) Cómo se diseña un programa de poligrafía en seguridad nacional (modelo E2E)

- Definición de objetivos: acceso inicial, reinvestigación, asunto específico, apoyo a CI/operaciones.

- Gobernanza: políticas de voluntariedad, límites, vías de queja; roles y segregación de funciones.

- Estándares QA/QC: checklist pre-sala, condiciones del examinado (sueño, dolor, medicación declarada), control ambiental, intervalos, notas de evento, replicación de series.

- Formación: examinadores con currículo técnico y operativo; reciclaje periódico; revisión por pares.

- Integración: con insider-threat, DFIR, auditoría, entrevista (PEACE/entrevista cognitiva), legal/ética.

- Ciclo de decisión: significativo / no significativo / inconcluso; criterios conservadores; re-test cuando proceda.

- Trazabilidad: registros crudos, acta de incidencias, justificación técnica, custodia y retención.

5) Diferencias con el sector privado: marco legal, alcance temático, consecuencias y salvaguardas

| Dimensión | Seguridad nacional (NSA/FBI/CIA) | Sector privado (general) |

| Marco | Normativas específicas para personal con acceso a clasificado | Marcos laborales/privacidad que restringen el uso y consecuencias |

| Alcance | Temas de lifestyle y seguridad (ventanas largas; contactos extranjeros; manejo de clasificado) | Asuntos específicos limitados por ley/política |

| Frecuencia | Pre-empleo + reinvestigaciones periódicas + asuntos específicos | Usos puntuales/ excepcionales (jurisdicción-dependiente) |

| Consecuencias | Decisiones de riesgo de acceso/áreas sensibles (con revisión) | Consecuencias laborales acotadas y mayor foco en consentimiento |

| Salvaguardas | QA/QC robusto, revisión por pares, documentación exhaustiva | Énfasis en voluntariedad, proporcionalidad y límites legales |

6) Perfil del examinador y del procedimiento: selección, formación, QA/QC y custodia

Selección y formación

- Base de psicofisiología, técnicas de preguntas (CQT/DLT/CIT), entrevista ética, contrainteligencia, gestión de confusores y contramedidas.

- Prácticas supervisadas; recertificación y revisión por pares.

QA/QC y custodia

- Pre-test: finalidad, límites, consentimiento; verbatim de cada ítem; registro de condiciones (sueño, dolor, medicación).

- Adquisición: intervalos regulares, mínima conversación, notas de evento; series replicadas.

- Análisis: temporalidad (reacción ligada al ítem), coherencia intercanal (pneumo/EDA/cardio) y replicación.

- Decisión: significativo / no significativo / inconcluso (preferible a forzar conclusiones).

- Informe: lenguaje neutral, justificación técnica, cadena de custodia de archivos crudos.

7) Técnicas de preguntas y formatos en contexto de seguridad nacional

- CQT (Comparison Question Test): compara relevantes (vinculadas al hecho/tema de seguridad) con comparadoras calibradas (probable-lie o DLT si procede).

- DLT (Directed Lie Test): mentiras de control instruidas para estandarizar la carga del control.

- CIT/GKT (Concealed Information/Guilty Knowledge Test): reconocimiento de detalle crítico no divulgado (ideal para contrainteligencia y verificación de walk-ins).

- Single-issue preferible a multi-issue: más claridad y comparabilidad.

Reglas de redacción: un foco por pregunta, tiempo-lugar-conducta, lenguaje literal, confirmación de comprensión verbatim.

8) Equipamiento: del Keeler analógico a plataformas modernas

| Aspecto | Keeler/analógico clásico | Moderno/computerizado |

| Registro | Papel y plumillas | Digital con alta resolución |

| Control | Dependencia elevada del operador | Verificaciones de sensores, marcas temporales, notas de evento |

| Revisión | Manual/visual | Herramientas de apoyo analítico (no decisorio) |

| Custodia | Vulnerabilidad física | Trazabilidad y auditoría mejoradas |

Resultado práctico: mejor calidad de señal y defendibilidad; la interpretación sigue siendo profesional y conservadora.

9) Entrevista/interrogatorio: de los modelos acusatorios a las mejores prácticas actuales

- La entrevista pre-test debe explicar límites, reducir ambigüedad y confirmar comprensión literal; el objetivo es un estímulo válido, no “romper” al examinado.

- Estrategias históricas de presión (p. ej., algunos elementos acusatorios) se revisan por riesgo de sesgo y calidad.

- Se favorecen enfoques no coercitivos (p. ej., PEACE, entrevista cognitiva) y una sala estandarizada sin teatralización: la evidencia nace de la reactividad estímulo-dependiente, no de la intimidación.

10) Gestión del riesgo de error: confusores, contramedidas y decisión conservadora

Confusores: insomnio, dolor, enfermedad, medicación declarada (benzodiacepinas, beta-bloqueantes), idioma no nativo, ambiente ruidoso/temperatura.

Contramedidas: respiración mecánica, tensión muscular, imaginería aversiva, micro-movimientos (huella: patrones no naturales, artefactos, desalineaciones).

Respuesta profesional:

- Psicoeducación; notas de evento; pausas; repetición de series; re-ensamble; aplazar ante condiciones no aptas.

- Preferir inconcluso técnico con plan de re-test o corroboraciones antes que una conclusión vulnerable.

11) Gobernanza y ética: proporcionalidad, voluntariedad, documentación y vías de recurso

- Voluntariedad informada y explicación del alcance y uso del resultado.

- Proporcionalidad: adecuar el examen al riesgo y a la sensibilidad del acceso.

- Documentación: decisiones registradas, trazables, revisables; mecanismos de revisión por pares y apelación.

- Privacidad y minimización: solo datos pertinentes al objetivo de seguridad.

12) Comparativa ampliada público vs. privado (cuadro)

| Variable | Público (seguridad) | Privado |

| Finalidad | Acceso a clasificado, CI, operaciones, asuntos internos | Verificación limitada (jurisdicción-dependiente) |

| Ventanas temporales | Amplias (años) | Cortas (meses) o caso-específicas |

| Temario | Lifestyle + seguridad (contactos, manejo de clasificado) | Temas acotados por ley/política |

| Consecuencia | Gestión de riesgo de acceso (con revisión) | Consecuencias laborales limitadas |

| Salvaguardas | QA/QC reforzado, revisión por pares | Énfasis en consentimiento y límites legales |

13) Mini-casos aplicados (anónimos)

Caso A — Reinvestigación de clearance con viajes no declarados

Situación: analista con viajes frecuentes; inconsistencias en reportes.

Pre-test: se define “contacto” (reunión >10 min fuera de contexto turístico); verbatim confirmado.

Diseño: CQT (3 relevantes de seguridad + comparadoras DLT).

Adquisición: picos EDA + breve inhibición respiratoria en RQ-contactos; patrón replicado; series sin artefactos.

Decisión: reacciones significativas; se activa corroboración (registros de viaje, DFIR comunicaciones) y entrevista CI.

Caso B — Sospecha de filtración (asunto específico)

Situación: documento clasificado difundido externamente.

Diseño: CIT con detalle crítico no divulgado (identificador exacto de un anexo).

Hallazgo: respuesta consistente en la opción correcta en 3 rondas; señuelos planos.

Acción: se integra con logs de acceso y análisis de impresiones; medidas de contención.

Caso C — Walk-in con oferta de inteligencia

Situación: fuente espontánea afirma acceso a red hostil.

Pre-test: delimitar terminología y hechos verificables.

Diseño: CIT + breve CQT de seguridad personal.

Hallazgo: CIT sin reconocimiento del detalle crítico → baja probabilidad de veracidad; CQT sin señales preocupantes.

Acción: clasificación de baja fiabilidad; se evita exposición operativa; seguimiento discreto.

14) Futuro: analítica, IA, cribado fronterizo y rol humano

- Análisis asistido: ayuda a priorizar casos, detectar patrones atípicos y estandarizar revisiones, no

- Cribado masivo (p. ej., fronteras): sistemas de prescreening pueden señalar conductas o inconsistencias para entrevista humana; riesgo de sesgo algorítmico → auditorías y transparencia.

- Insustituible: selección de técnica (CQT/DLT/CIT), definición de ítems válidos, gestión de confusores, lectura de contexto y comunicación neutral de incertidumbre son tareas del experto.

15) Conclusiones

- NSA, FBI y CIA emplean el polígrafo para reducir incertidumbre en puntos críticos: acceso, contrainteligencia, operaciones y asuntos internos.

- Su valor emerge al integrarse con entrevista ética, forense digital, auditoría y análisis de riesgo; no es veredicto independiente.

- La modernización (computerizada/analítica) mejora calidad y defendibilidad, pero la decisión responsable sigue siendo humana, conservadora y documentada.

- Buenas prácticas: preguntas claras, registro limpio, manejo de artefactos, decisión prudente (aceptar “inconcluso”) y comunicación neutral.